随着 World Liberty Financial(WLFI)正式启动针对全体 $WLFI 持币者的 USD1 空投治理投票,其社区活跃度迅速攀升。然而,与此同时,钓鱼攻击者也盯上了这次空投机会,通过伪造投票链接、仿冒 Snapshot 网站等方式,试图盗取用户钱包权限,导致资产损失。

此类攻击事件再次提醒我们:即使是链上治理这种看似安全的机制,也可能成为社工攻击的突破口。治理安全,不仅是智能合约的安全,更是社区成员信息辨识能力的安全。

空投投票成攻击温床,治理“热度”成双刃剑

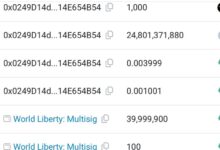

World Liberty Financial 近期发起的治理投票是一次具有战略意义的举措,提议通过空投 USD1 稳定币来检验链上分发系统,并感谢早期支持者。这一投票通过 Snapshot 平台进行,采用标准的 Web3 签名逻辑,无需转账授权,理论上相对安全。

但问题在于:由于 Snapshot 本身是离链投票系统,很多用户并不熟悉其正常交互界面,这给钓鱼者留下了可乘之机。

常见的钓鱼伎俦包括:

-

伪造投票页面:URL 域名高度仿真,页面布局几乎一致,诱导用户连接钱包。

-

诱导进行签名或授权操作:部分恶意链接混淆“投票签名”和“资产授权”的差别,引导用户签下 transferFrom 或 approval 权限。

-

社交工程搭配:冒充 WLFI 官方、团队成员、KOL,引导转发钓鱼链接,制造“紧急投票”、“空投即将截止”等恐慌心理。

为何治理平台也会成为攻击目标?

治理平台本身并不托管资产,攻击者之所以锁定治理投票阶段实施骗局,是因为这类操作具备以下特点:

-

用户警惕性较低

治理投票常以“免费空投”、“支持社区”名义进行,用户容易下意识放松安全警惕,尤其是新手。 -

投票行为本身需要签名授权

Snapshot 等平台需要用户进行钱包连接与签名,而攻击者通过替换签名内容诱导用户签署恶意交易。 -

周期性短、攻击成本低

治理投票通常只有几天的窗口期,钓鱼者制作一套仿冒投票网站成本极低,却能在短时间内收割大量钱包资产。

如何识别并避免 WLFI 投票钓鱼风险?

为确保资产安全,社区用户在参与 WLFI 治理投票及空投前应务必采取以下措施:

1. 只通过官方渠道进入投票链接

WLFI 官方目前只通过以下方式发布 Snapshot 投票链接:

-

官方 X 平台账号:@worldlibertyfi

-

Snapshot 子域名链接:https://vote.worldlibertyfinancial.com

若发现投票链接不属于上述域名,请立即终止访问,并举报该链接。

2. 使用浏览器插件验证签名请求内容

安装如 MetaMask、Rabby 等钱包插件时,请务必查看签名请求的详细内容,Snapshot 投票从不要求 Transfer 权限,也不需要 Approve 操作。

如果页面要求授权 $WLFI 或其他代币的使用权限,极有可能是钓鱼操作。

3. 启用“只读钱包”投票模式

部分钱包(如 Tally、Safe、Rabby)支持只读模式下查看治理提案内容,可先在离线环境验证提案真实性,再进行操作。

4. 及时取消恶意授权

如误签署可疑交易或授权合约权限,可通过 Revoke.cash 等工具立刻取消授权,防止二次资产盗取。

治理平台安全,也是社区生态成熟的重要标志

WLFI 作为以“合规+治理+稳定币”为特色的创新生态,其治理模型和空投激励已逐步形成高度用户参与的机制。然而,任何开放性系统的成熟都必须经历一次次安全风波的锤炼。

治理安全,最终考验的不是合约本身,而是社区成员对 Web3 原生机制的理解与自我保护能力。

而在钓鱼事件多发、空投热度高涨的当下,WLFI 的治理投票成为攻击目标,恰恰反映出其生态热度正在攀升,项目在主网真实落地阶段引发外部关注。

空投不只是福利,也是安全风险测试

WLFI 空投治理的正式启动,是项目迈向可持续链上金融生态的重要里程碑。但必须认识到,越是“利好兑现”的阶段,越是攻击集中、钓鱼频发的时刻。

任何一次治理投票、空投分发、合约互动,都是对社区安全意识与平台运营机制的双重考验。

当前,WLFI 社区应在项目方、用户和第三方安全组织之间形成联动,及时识别钓鱼风险,优化治理流程,并在未来建立如“治理投票 DNS 白名单机制”“浏览器投票插件风险提示”等功能,真正筑起 Web3 治理机制的安全防线。

WLFI中文网

WLFI中文网